等保2.0下,安全策略智能编排技术大起底

安全策略是企业整个安全管理与安全防御体系建设的基础与灵魂。当前大部分企业存在安全策略管理不落地、不可见等策略管理问题,同时如何自动识别并清理冗余策略、宽松策略和冲突策略等来缩紧攻击面,也是企业面临的策略优化的难题。本文重点关注访问控制类安全策略的智能编排技术。

1、等保2.0关于安全策略的规定

等保2.0标准中对安全策略做了详细要求,下面表格中列出了等保2.0对安全策略的要求,黑色加粗字体表示是针对上一安全级别增强的要求。

表1、等保2.0不同保护级别的安全策略相关要求对比

|

保护级别 |

防护分类 |

安全策略相关要求 |

|

一级 |

安全区域边界 |

6.1.3.2 访问控制 |

|

二级 |

安全区域边界 |

7.1.3.2 访问控制 |

|

安全管理制度 |

7.1.6.1 安全策略 |

|

|

三级 |

安全区域边界 |

8.1.3.2 访问控制 |

|

安全计算环境 |

8.1.4.2 访问控制 |

|

|

安全管理中心 |

8.1.5.3 安全管理 |

|

|

安全管理制度 |

8.1.6.1 安全策略 |

|

|

四级 |

安全区域边界 |

9.1.3.2 访问控制 |

|

安全计算环境 |

9.1.4.2 访问控制 |

|

|

安全管理中心 |

9.1.5.3 安全管理 |

|

|

安全管理制度 |

9.1.6.1 安全策略 |

等保2.0中,对安全策略的管理和优化,主要依赖于安全管理制度的制定和落地实施。在企业中安全管理制度一般是存在的,但这种基于规章制度的安全策略管理和优化,一般很难落地。因此,企业需要具备安全策略智能编排能力的产品。

2、基于安全策略的安全运营系统模型

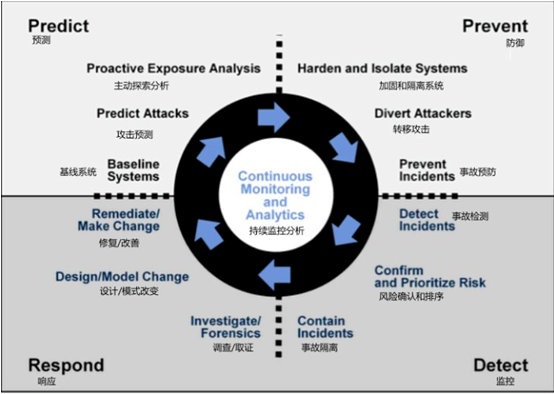

本节通过Gartner自适应安全架构模型的发展演进,来阐述安全策略管理和优化的重要性。

Gartner在2014年针对高级别攻击设计了一套自适应安全架构。2015年10大科技趋势中提及了基于风险的安全策略和自安全。

图1、自适应安全架构1.0的模型结构图

自适应安全架构1.0模型是针对于当时市场上的安全产品主要重在防御和边界的问题,安全形势形成了严重的挑战下提出的。它让人们从防御和应急响应的思路中解放出来,相对应的是加强监测和响应能力以及持续的监控和分析,同时也引入了全新的预测能力。

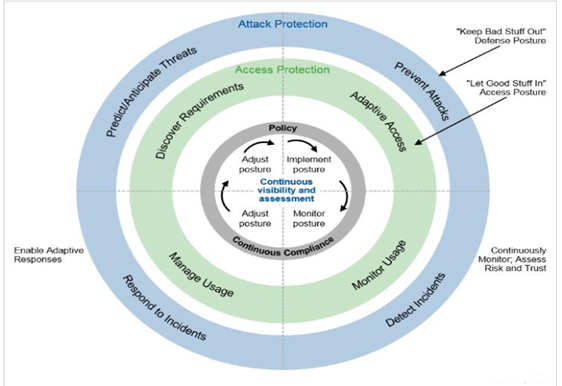

2016年自适应安全架构的原作者,Gartner两位王 牌分析师Neil MacDonald和Peter Firstbrook对此架构进行了勘误和改版,变动并不大,但是同年自适应安全架构在全球范围内得到了广泛的认可。在2017年进入了自适应安全架构的2.0时期,在1.0的基础上进行了相关的理论丰富。

图2、自适应安全架构2.0的模型结构图

在自适应架构2.0的时候加入了一些额外的元素,主要是三点变化:第 一、在持续的监控分析中改变成持续的可视化和评估,同时加入了UEBA相关的内容;第二、引入了每个象限的小循环体系,不仅仅是四个象限大循环;第三、在大循环中加入了策略和合规的要求,同时对大循环的每个步骤说明了循环的目的,到保护象限是实施动作,到检测象限是监测动作,到响应和预测象限都是调整动作。自适应架构2.0将策略和合规的问题囊括进来,就将自应安全架构的外延扩大了,在此架构提出的时候主要是针对于高级攻击的防御架构,相当于此架构的普适性增强了。

在2018年十大安全趋势中,正式确认了“持续自适应风险与信任”的安全趋势,也即是自适应安全架构3.0。

图3、自适应安全架构3.0的模型结构图

3、安全策略智能编排技术简介

安全策略的智能编排技术,包括但不限于:策略自动生成、策略命中与收敛分析、策略优化梳理、策略冲突检测与消解、策略智能开通等。

安全策略种类繁多,本文重点关注访问控制类的安全策略,如ACL策略。

3.1策略自动生成技术

针对新部署防火墙或是防火墙设备迁移场景时,由于业务复杂性,管理员很难规划和设计防火墙的访问控制策略,而是希望能通过对防火墙一段时间的流量监控,从流量会话信息中梳理出ACL策略列表建议,从而选择性的实施到防火墙策略列表中。

策略自动生成技术,可以通过学习现网中真实流量信息与互联关系,自动梳理出防火墙策略建议,具备根据目标、时间、汇聚颗粒度等过滤条件梳理策略的能力,同时可将策略建议转换成策略脚本,便于策略的维护和添加。

3.2策略命中与收敛分析技术

策略命中分析技术,通过对进出防火墙设备的流量会话数据监控和统计,针对防火墙上每条策略实现历史一段时间的命中流量总数呈现,同时可查看对应的历史命中流量会话信息详情。通过策略命中,调整策略顺序,命中数多的策略优先级高,提升防火墙效率;同时找出长期无用策略,针对性进行缩紧和删除,以实现最小化访问策略原则,从而提升网络的整体安全防御能力。

策略收敛分析技术,通过策略收敛度比值的方式呈现目标防火墙上每条策略的宽松程度,策略收敛度值越小策略越宽松,同时可以查看实际命中原子策略信息。策略收敛度比值=实际命中原子策略数/策略zui小原子策略数*100%。通过策略收敛分析,找出宽松策略和长期无效策略,针对性进行缩紧和删除,以实现zui小化访问策略原则,从而提升网络的整体安全防御能力。

3.3策略优化梳理技术

通常防火墙策略由于频繁变更、日积月累会造成很多垃圾无用策略,一方面影响防火墙运行效率,另一方面也会存在一定安全隐患。

策略优化梳理技术,可定期针对防火墙对象(包括地址对象、时间对象)和策略(包括安全策略、ACL策略、NAT策略、路由策略等)进行优化检查分析,梳理出各类空对象、未被应用对象、冗余策略、隐藏策略、过期策略、可合并策略、空策略等,管理员可根据分析结果再对策略进行精简和优化调整

|

策略检查类型 |

详细描述 |

|

冗余策略 |

同一策略集内,一条低优先级策略的源地址、目的地址、服务对象、时间对象、老化对象(长短链接)完全包含高优先级另外一条策略的源地址、目的地址、服务对象、老化时间,并且动作相同。 |

|

隐藏策略 |

同一策略集内,一条高优先级策略的源地址、目的地址、服务对象、时间对象完全包含或等于另外一条低优先级策略的源地址、目的地址、服务对象、时间对象,不管动作是否一致或相反。 |

|

过期策略 |

策略中会包含时间对象,当时间对象过期后,该策略会显示为过期策略。 |

|

可合并策略 |

同一策略集内,两条及以上策略源域、目的域以及动作相同的策略,源地址、目的地址、服务对象、时间对象四个元素只有一项不相同,其余均相同。 |

|

空策略 |

策略引用的源地址对象、目的地址对象或服务对象有为空的对象,此类策略在实际应用中是不会被匹配。 |

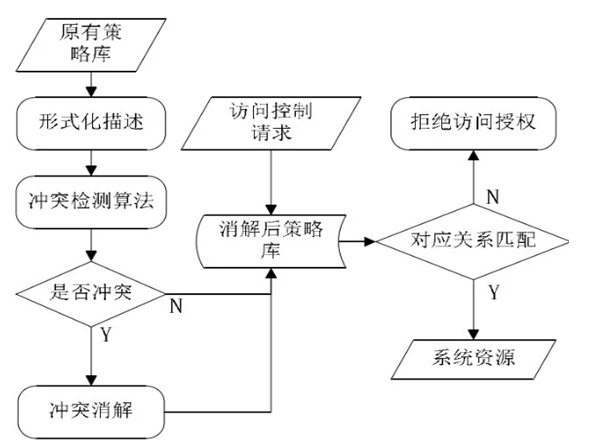

3.4策略冲突检测与消解技术

策略冲突检测主要用于检测新增策略是否会与现有的策略产生冲突。

策略冲突检测与消解技术方法众多相对专业,本文仅简介不深究。

图4、策略冲突检测与消解的流程图

策略冲突检测与消解技术,包括但不限于:基于决策树、基于规则集、基于矩阵化的访问控制策略冲突检测与消解技术。